Che dire il 2018 inizia nel peggiore dei modi per la sicurezza informatica, è notizia di ieri l’avvenuta scoperta di una grave vulnerabilità insita nelle architetture delle CPU.

Per chi non lo sapesse la CPU è una parte fondamentale di un device, sia esso un computer che uno smartphone, CPU sta per “Central Processing Unit“, traducibile in Unità di elaborazione centrale, se vogliamo fare un paragone con l’uomo è l’equivalente del cervello.

Questa vulnerabilità è insita proprio all’interno della CPU (o processore), la gravità sta nel fatto che la falla può essere fruttata su qualsiasi piattaforma, indipendentemente dal sistema operativo installato, quindi Windows, OSX e Linux. Fino ad ieri si pensava che solo i processori Intel fossero affetti da questa vulnerabilità, invece risultano esserlo anche gli AMD e gli ARM. Questi ultimi sono quelli contenuti nei nostri smartphone, quindi anch’essi risultano potenzialmente attaccabili.

In cosa consiste quest’attacco?

Da questa vulnerabilità sono stati estratti due attacchi, il primo chiamato Meltdown e l’altro Spectre, uno più pericoloso dell’altro, ma andiamo per ordine.

La vulnerabilità permette di accedere alla memoria riservata, quella a cui può accedere solo il Kernel del sistema operativo, una volta effettuato l’accesso è possibile creare un dump che permette di visualizzare letteralmente tutto il contenuto, password comprese. La pericolosità sta nel fatto che questa vulnerabilità è al livello di progettazione del processore e non si tratta quindi di un bug del sistema operativo.

Questa problematica inficia tutti i processori Intel progettati a partire dal lontano 1995 fino agli attuali, con l’attacco Meltdown, solo gli Itanium e gli Atom del 2013 non risultano vulnerabili, mentre con il secondo attacco lo sono tutti.

Meltdown e Spectre sono degli attacchi che seppur con piccole varianti entrambi riescono ad accedere ad aree riservate, potendo così acquisire informazioni molto sensibili.

Cosa possiamo fare per proteggerci?

Attualmente? Niente. I codici exploit che sfruttano la vulnerabilità non sono ancora resi pubblici, così come i dettagli tecnici della vulnerabilità. Microsoft e Google (quest’ultimo è lo scopritore), sono a conoscenza da tempo delle problematiche è sono a lavoro per una patch, anche Apple e le varie distribuzioni Linux sono già a lavoro per mettere una pezza al problema,

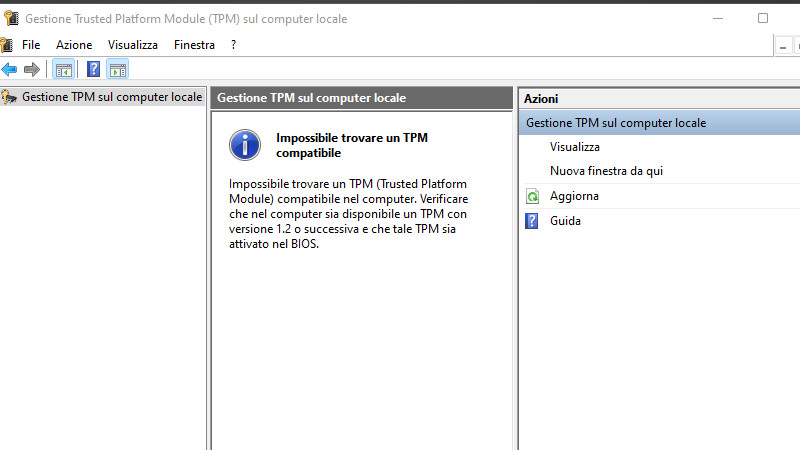

Tuttavia il problema non è risolvibile al cento per cento via software, ma richiederebbe bensì un aggiornamento del firmware del BIOS del dispositivo, purtroppo vista la vastità del problema difficilmente tutti i dispositivi verranno aggiornati.

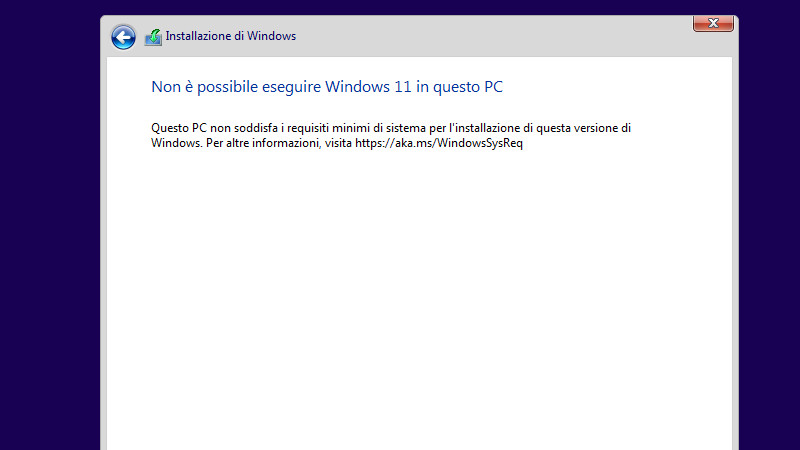

Come detto prima sono già in lavorazione le patch di sicurezza che vanno a bloccare via software questo problema, Microsoft per Windows 10 ha già in fase di rollout questa patch, mentre Windows 7 e 8.1 dovranno aspettare al “Patch-Tuesday” di gennaio.

La patch va a “riscrivere” il kernel di Windows, andando a separare le pagine del kernel da qualsiasi processo in esecuzione, isolandole quindi, questo però avrà delle ripercussioni a livello di performance, dai primi test si nota come ci possano essere delle riduzioni di velocità che vanno dal 5% fino a ben 30%, valori molto significativi dovuti all’attivazione dell’isolamento delle pagine del kernel dal resto dei processi.

La maggior preoccupazione riguarda la stabilità del sistema, iniziano a circolare su internet i primi test che mostrano alcuni antivirus di terze parti mandano in crash il pc dopo l’applicazione delle patch, questo per via delle nuove limitazioni imposte dal sistema operativo. Microsoft ha chiesto aiuto ai produttori di antivirus affinché aggiornino al più presto le loro soluzioni rendendole 100% compatibili con questo aggiornamento.

In basso due brevi video che mostrano, il primo su macchina Linux e il secondo su MAC come sia possibile eseguire facilmente la lettura della memoria riservata tramite il Meltdown

Using #Meltdown to steal passwords in real time #intelbug #kaiser #kpti /cc @mlqxyz @lavados @StefanMangard @yuvalyarom https://t.co/gX4CxfL1Ax pic.twitter.com/JbEvQSQraP

— Michael Schwarz (@misc0110) 4 gennaio 2018